Mara es una herramienta dedicada a realizar ingeniería inversa bajo el marco de análisis de aplicaciones móviles. Es un conjunto de herramientas que interpreta a una aplicación móvil de uso común mediante la ingenieria inversa, todo esto con el fin de hacer el análisis más fácil y amigable para los desarrolladores de aplicaciones móviles y a los profesionales de la seguridad.

Instalación :

Hay que tener en cuenta que al ser una herramienta que se encarga de analizar aplicaciones para móviles, las cuales tienen su base en lenguaje de programación JAVA es lógico pensar que vamos a necesitar tener instalado JAVA en la máquina en la cual vamos a ejecutar MARA, la cual trabaja con OPEN JDK o ORACLE JDK, Los autores de MARA recomiendan usar la versión 7 para el caso.

sudo apt-get -y install openjdk-7-jdk

Descargar MARA : https://github.com/xtiankisutsa/MARA_Framework

En mi caso voy a ejecutar MARA en mi maquina virtual AndroL4b, un entorno dedicado al análisis de aplicaciones móviles maliciosas.

Vamos a comenzar extrayendo los archivos del zip y comenzar con la instalación.

andro@l4b:~$ unzip MARA_Framework-master.zip

andro@l4b:~$ ./setup.sh

Una vez terminado la instalación vamos a ejecutar a M.A.R.A.

andro@l4b:~$ ./mara.sh

andro@l4b:~$ ./mara.sh

A continuación vamos a poder visualizar las opciones de análisis que nos brinda esta gran herramienta.

Para poner a prueba las opciones de análisis de MARA vamos a analizar una nuestra de malware de que fue descubierta en los primeros días del presente mes.

Nombre : OmniRATCraked.apk

md5 : e097d469229f1ddb3c81ad82a3ea0adc

A continuación procederemos a ingresar los datos que nos solicita MARA, claro esta que al ser un archivo apk y es un análisis individual vamos a optar por la primera opción del menú que nos muestra en la pantalla.

andro@l4b:~/jalil/malware/tools/mara$ ./mara.sh -s /home/andro/jalil/malware/test/OmniRAT.apk

==============

APK analysis

==============

=====================

Finalizing Analysis

=====================

Una vez terminado en análisis hecho por MARA a nuestra apk maliciosa, vamos a ir a la carpeta creada por la misma en donde vamos a encontrar los resultados de todo el proceso que ha realizado.

El color rojo como subrayado marca el nombre de las carpetas que voy abriendo para poder finalmente llegar a ciertos archivo en java proceden de la ingeniería inversa realizada por MARA a nuestra archivo malicioso.

andro@l4b:~/jalil/malware/tools/mara/data/OmniRAT.apk/source/java/com/omnirat$ nano WebcamActivity.java

public class WebcamActivity extends ActionBarActivity {....}

public WebcamActivity() {....}

En la imagen podemos observar algunas palabras sumamente interesantes como lo son Remote Webcam , Save Screenshot, Start, Stop y WebcamActivity. Podemos pensar que esta sección del código se encarga de las funciones principales de la Webcam y a la vez de tomar capturas de pantalla.

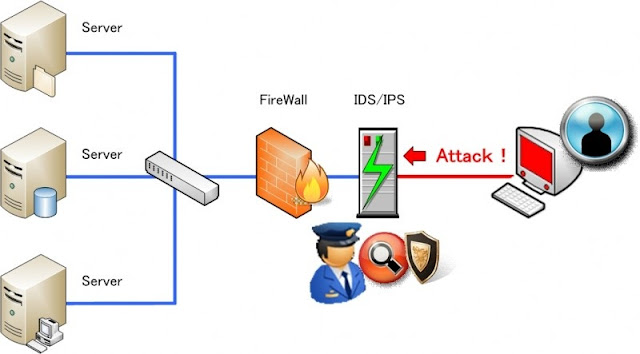

Hay que tener presente que hoy en día los cibercriminales están incrementando las redes con muchas variaciones de distintos malwares, ya sean ransomwares, troyanos, exploit kits y muchas otras variaciones. Es indispensable de tomar políticas de control contra estas amenazas que se encuentran en las puertas de los servicios que se brindan hoy en día.

Bueno hemos llegado al final de este post, espero que haya sido de su total agrado y que la información que he brindado en estas líneas sea de su total utilidad para el análisis de estos códigos maliciosos los cuales están en un aumento exponencial el día de hoy.